NATURAL Sort-Ersatz: Der Schnellerer Weg, um große Datensätze direkt zu sortieren! IRI CoSort enthält eine Plug’n’Play-Sortierbibliothek für Benutzer von Natural unter Unix. Ohne Benutzereingriff

Weiterlesen

NATURAL Sort-Ersatz: Der Schnellerer Weg, um große Datensätze direkt zu sortieren! IRI CoSort enthält eine Plug’n’Play-Sortierbibliothek für Benutzer von Natural unter Unix. Ohne Benutzereingriff

Weiterlesen

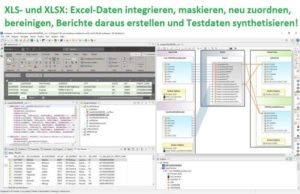

Verarbeitung von Tabellenkalkulationsdaten: Zusätzlich zu allen anderen strukturierten Datenquellen, die die IRI-Software bereits unterstützt, ist es jetzt möglich, Daten aus XLS- und XLSX-Dateien im SortCL-Programm

Weiterlesen

Erstellung von Testdaten in einer CI/CD-Pipeline: Die Grundlage der DevOps-Automatisierung ist die Möglichkeit zu automatisieren, wo und wann man kann. Die Möglichkeit, IRI-Jobskriptausführungen, die Testdaten maskieren

Weiterlesen

Wie man PII in Elasticsearch findet und maskiert: Elasticsearch ist eine Java-basierte Suchmaschine, die über eine HTTP-Schnittstelle verfügt und ihre Daten in schemafreien JSON-Dokumenten speichert.

Weiterlesen

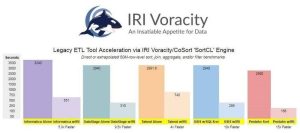

Die meisten ETL- und ELT-Tools sowie die von ihnen verwendeten Datenbankmodule können große Datenmengen nicht effizient transformieren ohne: eine teure Parallelverarbeitungs-Edition Entnahme von Datenbank- oder

Weiterlesen

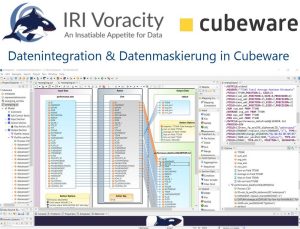

Cubeware Cockpit: Cubeware wurde 1997 gegründet und ist ein innovativer Hersteller von BI-Software mit Sitz in Rosenheim, Deutschland. Cubeware bietet Lösungen für Datenmanagement, Visualisierung, Analyse

Weiterlesen

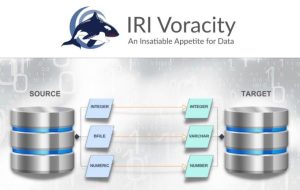

Datenbank-Datentypen zuordnen: Der Prozess der Datenübertragung von einer Datenbank (DB) zu einer anderen kann kompliziert sein, wenn diese DBs nicht die gleichen Datentypen verwenden. Ein

Weiterlesen

Zusammenfassung: Daten, die in verschiedenen Branchen gesammelt, verarbeitet und gespeichert werden, werden ständig erzeugt und aktualisiert. Datenbank-Tabellen können mit neuen Daten aus Anwendungen oder Ereignissen

Weiterlesen

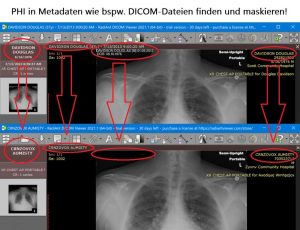

Umfassender Schutz von Patientendaten: PHI identifizieren oder zu anonymisieren! Mit Hunderttausenden von medizinischen Bildgebungsgeräten die im Einsatz sind, ist DICOM einer der am weitesten verbreiteten

Weiterlesen

Dynamische Datenmaskierung: Dieser Artikel beschreibt eine Methode zur dynamischen Datenmaskierung (DDM), die für IRI FieldShield verfügbar ist und ein Proxy-basiertes System zum Abfangen von Anwendungsabfragen

Weiterlesen