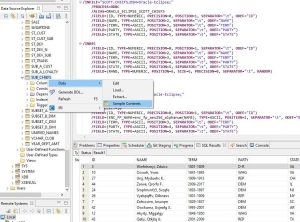

Datenbank Subsetting: Sobald eine Datenbank eine bestimmte Größe überschreitet, wird es teuer – und aus der Sicherheitsperspektive riskant -, Kopien in voller Größe für Entwicklung,

Weiterlesen

Datenbank Subsetting: Sobald eine Datenbank eine bestimmte Größe überschreitet, wird es teuer – und aus der Sicherheitsperspektive riskant -, Kopien in voller Größe für Entwicklung,

Weiterlesen

Synthetisierung realistischer HL7- und X12-Testdaten: In diesem Artikel wird erörtert, wie HL7- und X12-Nachrichten strukturiert sind und es wird demonstriert, wie das IRI RowGen-Softwarepaket zur

Weiterlesen

Intelligente Testdatenproduktion trifft auf moderne Datenbankbereitstellung: Windocks ist ein führendes Unternehmen im Bereich der Datenbankvirtualisierung (Klonen) zur Bereitstellung von beschreibbaren Datenbank Umgebungen in Sekunden, die

Weiterlesen

Schneller und sicherer Datenschutz: IRI DarkShield ist ein Datenmaskierungswerkzeug zum Auffinden und De-Identifizieren sensibler Daten in semi- und unstrukturierten Dateien und Datenbanken. DarkShield ist eines

Weiterlesen

Generierung von Testdaten in PDF- und Bilddateien: IRI DarkShield war schon immer in der Lage, persönlich identifizierbare Informationen (PII) und andere sensible Daten in unstrukturierten

Weiterlesen

Verwendung von Tensorflow- und PyTorch-NER-Modellen: Die Erkennung von benannten Entitäten (Named Entity Recognition, NER) ist eine Art des maschinellen Lernens (ML), um benannte Entitäten im

Weiterlesen

Herausforderungen: Mainframe-Downsizing, Portierung von Daten zwischen Anwendungen, Aktualisierung oder Plattformwechsel? Müssen Sie die Änderungen an den Daten auffinden, klassifizieren, neu zuordnen und/oder verfolgen? Dies alles

Weiterlesen

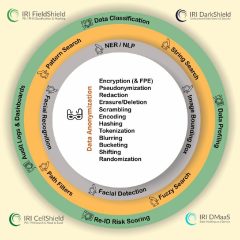

Preisgekrönte datenzentrierte Sicherheit: Renommierte Startpunkt-Sicherheits Softwareprodukte der IRI Datenschutz Suite oder der IRI Voracity Datenmanagement-Plattform werden personenbezogene Daten (PII) und andere "gefährdete Daten" in mehreren

Weiterlesen

Testen mit DB-Subsets in einer Jenkins CI/CD Pipeline: Dieser Jenkins-Beitrag ist der vierte in einer Reihe von Artikeln über die Verwendung der IRI-Software für das

Weiterlesen

Maskierte Werte wiederherstellen: Die Datenmaskierungssoftware IRI DarkShield konzentriert sich auf das Auffinden und Maskieren sensibler Daten in einer Vielzahl von Quellen, einschließlich unstrukturierter und halbstrukturierter

Weiterlesen